Спуфинг — это кибератака без взлома. Мошенники пользуются уязвимостями почтового протокола и отправляют рассылки от имени компаний или физлиц. Рассказываем, как не стать жертвой злоумышленников и что делать, если спуфинг все-таки произошел.

26 августа 2025

Как мошенники используют спуфинг почты и как от него защититься

Как мошенники используют спуфинг почты и как от него защититься

Утром финансовому директору пришло письмо от CEO с темой «Срочно: платеж по новому договору». Все выглядело привычно: тот же стиль и подпись. Единственная мелочь, которую финдир не заметил, скрывалась в домене — он отличался на одну букву. Через 17 минут бухгалтерия перевела 1,4 миллиона рублей на счет из письма. Через два часа выяснилось, что гендиректор ничего не писал, но к тому моменту деньги было уже не вернуть. Это был спуфинг — одна из самых простых и опасных атак через электронную почту.

Вместе с менеджером по информационной безопасности Mindbox Ксенией Лаврушкиной разбираемся, как работает email-спуфинг, почему на него до сих пор попадаются и как от него защититься.

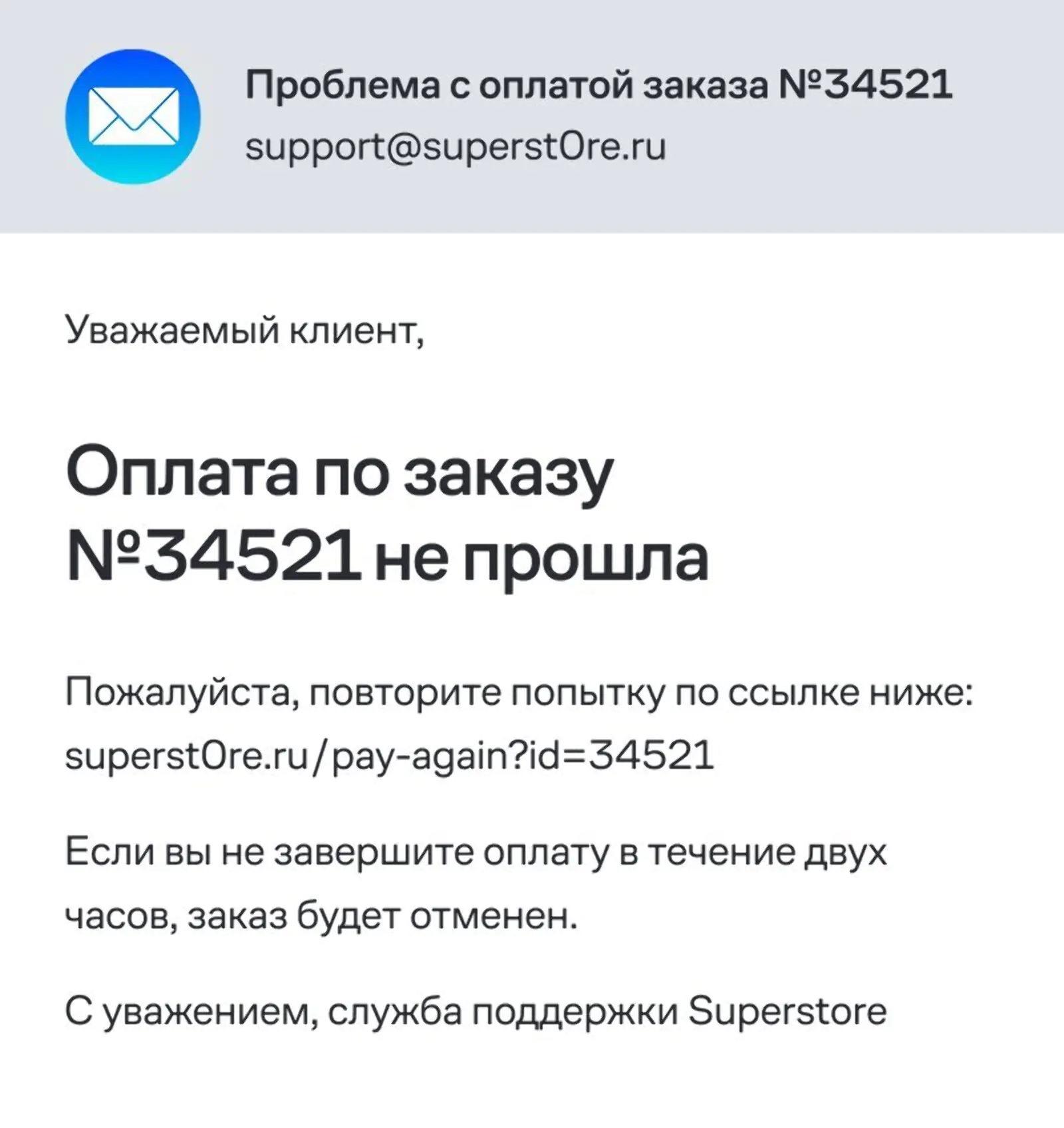

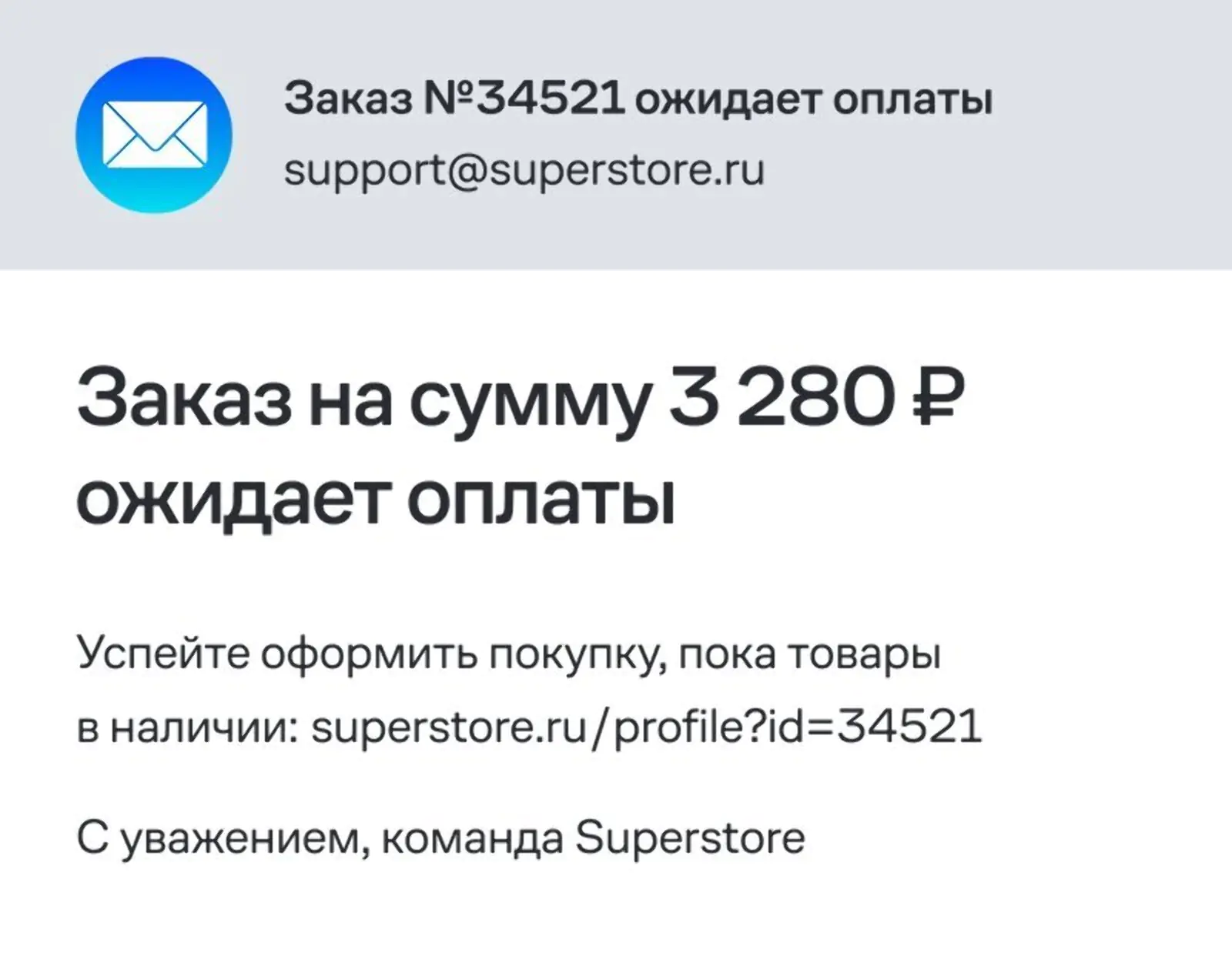

Но сначала — тест: пробуем отличить настоящее письмо от подделки. Перед нами две рассылки от службы поддержки онлайн-магазина. Одно из писем спуфинговое. Правильный ответ — в следующем разделе.

Письмо 1

Письмо 2

Что такое спуфинг

Спуфинг электронной почты — это подделка данных об отправителе письма. Злоумышленник не взламывает почту, а отправляет письмо от чужого имени. При этом сообщение выглядит так, будто пришло, например, от компании, начальника или банка. В нашем тесте первое письмо отправили мошенники. Рассылки выглядят похоже, но есть отличие в домене: superstore.ru у письма от магазина и superst0re.ru у поддельного письма. Если поторопиться и невнимательно нпрочитать адрес отправителя, то есть риск потерять деньги.

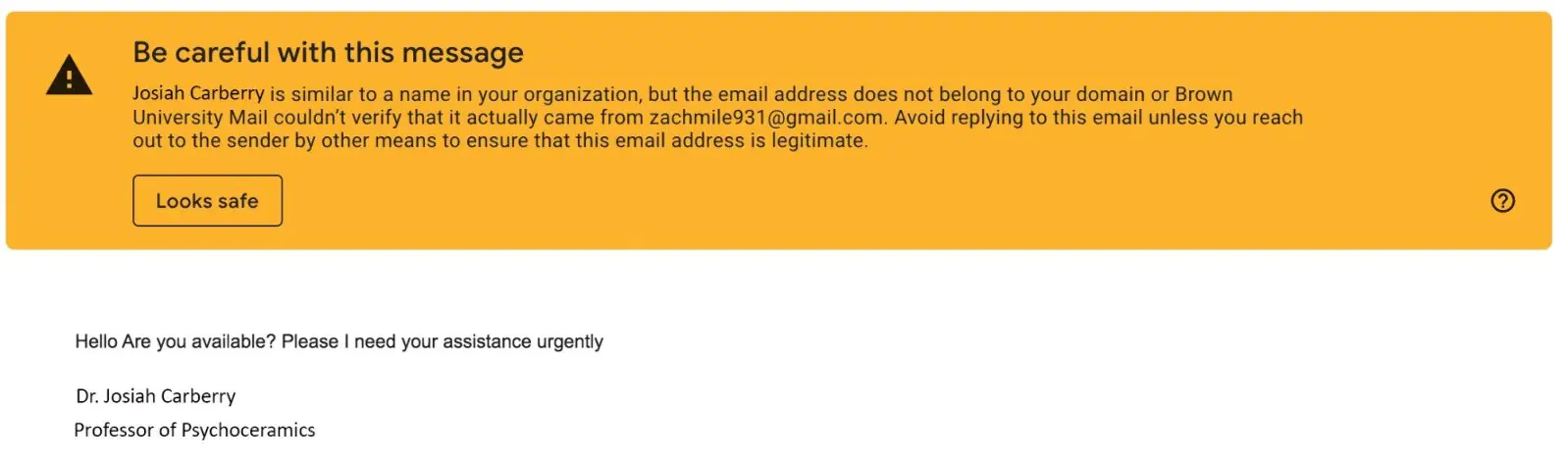

Кроме доменов, подделывают имена отправителей: получатель видит в заголовке нужные данные, но если проверит почтовый адрес, то он будет чужим.

Спуфинг часто путают с фишингом, но это разные понятия.

Спуфинг

Фишинг

Техника маскировки отправителя. В самом письме при этом может не быть вредоносных ссылок

Пользователю предлагают перейти по ссылке, ввести данные или скачать вредоносное ПО, а затем его атакуют

Часто спуфинг и фишинг используют вместе: сначала злоумышленник маскируется, а потом пытается нанести ущерб. Но email-спуфинг — это не обязательно фишинг. В письме может вообще не быть ссылок, кнопок или вредоносных файлов. Вместо них — просьба перевести деньги, выдать доступ или переслать документы.

По данным BI.ZONE, в 2023 году 68% всех кибератак в России начинались с писем от мошенников. При этом для спуфинга не нужны ресурсы на взлом почтового сервера или компьютера отправителя. Компании же теряют:

- Деньги. По данным FBI Internet Crime Report за 2024 год, атаки через поддельные письма обошлись компаниям США в 2,8 млрд долларов. Дополнительные бюджеты уходят на расследование инцидентов.

- Клиентов — они могут отказаться от услуг или перестать покупать товары, если потеряют деньги из-за поддельных писем от имени компании.

- Репутацию домена. Почтовые сервисы могут занести домен в список ненадежных и отправить письма в спам. В итоге доставляемость снизится, и расходы на CRM-маркетинг перестанут окупаться.

Как работает спуфинг

Мошенники до сих пор занимаются спуфингом, потому что протокол электронной почты SMTP не менялся с 1980-х, когда интернет был закрытым и доверительным.

По сути, SMTP — это набор правил и команд, которые описывают, как письмо от одного сервера доходит до другого. Но в этих правилах не указано, что нужно проверять отправителя. Если нажать «Отправить письмо», клиент (например, почтовый сервис или CDP) соединяется с SMTP-сервером, передает письмо и указывает в нем:

- технический адрес отправителя (Mail from:),

- имя и адрес, которые увидит получатель (From:),

- тему и содержание письма;

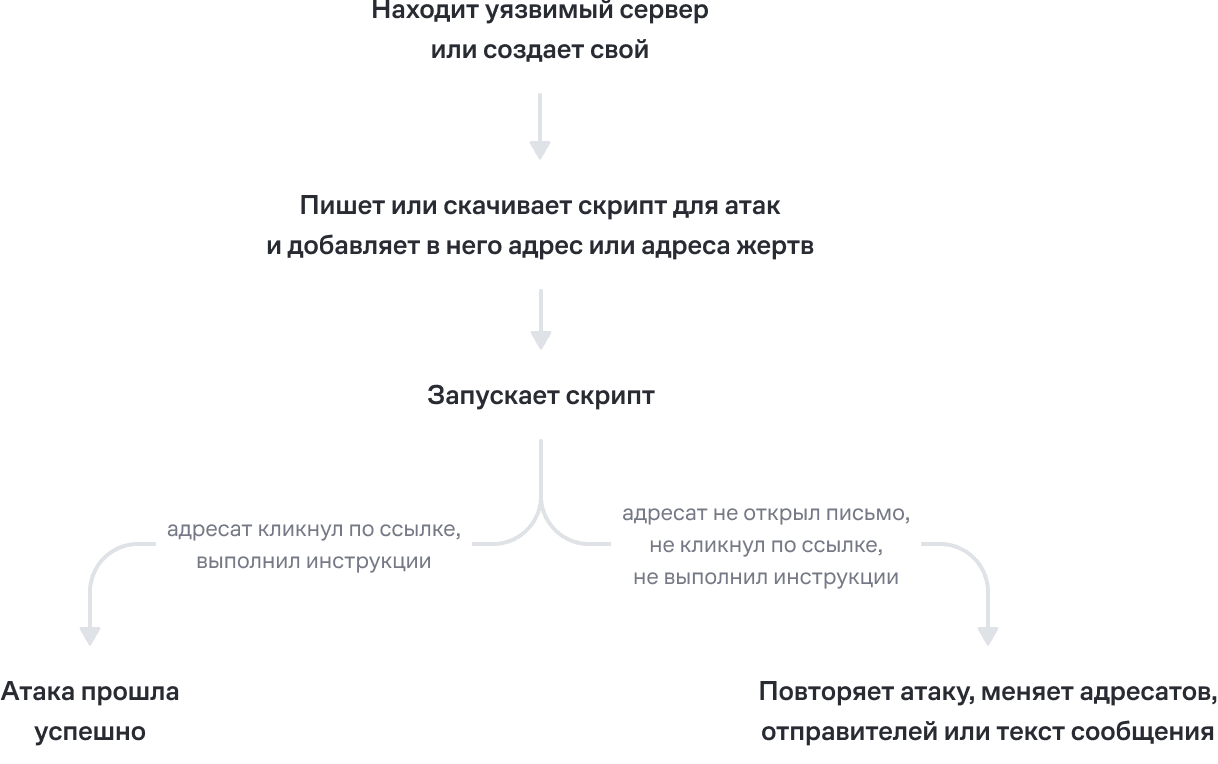

Если не настроить защиту на стороне отправителя, на этом этапе можно указать любые данные в строке «From», например Марина Петрова <marina@company.ru>. SMTP позволит кому угодно отправить письмо от лица Марины, и оно может попасть в папку «входящие». Злоумышленники пользуются этой уязвимостью и действуют в несколько этапов:

Чек-лист: как помешать злоумышленникам заниматься спуфингом от имени компании

Спуфинг обязан своим успехом не только уязвимости SMTP, но и человеческому фактору. Даже самый осторожный сотрудник может поверить мошенникам, если устал или прочитал письмо второпях. Поэтому для защиты от спуфинга компании обычно работают в двух направлениях:

- Проводят тренинги по безопасности для сотрудников, чтобы избежать атак на внутренние системы.

- Настраивают проверку писем от своего имени, чтобы не испортить репутацию домена и не потерять клиентов.

Техническая защита включает три уровня:

- Настройка SPF-записи (sender policy framework). Это поможет определить, с каких IP-адресов можно отправлять письма от имени домена. SPF сам по себе не блокирует письма — он дает почтовику список серверов, с которых могут прийти письма от конкретного домена. Если кто-то шлет письма с другого IP, почтовый сервис пометит их как подозрительные.

Когда клиент отправляет письма через платформу Mindbox, то SPF-настройка используется с доменом самой платформы. То есть технический отправитель (в заголовке) и видимый (в интерфейсе почты) могут отличаться. Поэтому клиенту не нужно настраивать SPF самому — за него это делает Mindbox.

Gmail предупреждает, что письмо отправили с другого домена, но не блокирует его. Источник

- Настройка DKIM (domainkeys identified mail) — цифровой подписи для писем. С ее помощью почтовый сервис сможет убедиться, что письмо не подменили. Система создает цифровую подпись для каждого письма. Чтобы почтовый сервис (например, Gmail) мог проверить эту подпись, он должен знать, чем именно ее проверять — то есть иметь публичный ключ. Компания, которая делает рассылку, размещает ключ у себя в DNS, в специальной TXT-записи. По сути, это адрес, где лежит публичный ключ, и сам ключ — в виде длинной строки: selector1._domainkey.yourcompany.com. Когда Gmail получает письмо от домена, он видит подпись (DKIM), заходит в DNS по адресу из TXT-записи, получает ключ и сравнивает цифровую подпись с содержимым письма.

- Внедрение политики DMARC (domain-based message authentication, reporting and conformance). Если настроить только SPF и DKIM, почтовики будут отличать мошеннические письма от настоящих и сами решать, отправить их в спам или вообще не пропустить. C DMARC почтовые сервисы будут получать инструкции в зависимости от режима безопасности:

None

Все письма, даже поддельные, доходят до адресатов. Почтовые сервисы просто присылают отчеты: кто и с каких серверов отправляет письма от имени домена. Этот вариант используют, чтобы собрать аналитику. Например, компания видит, что транзакционные письма не проходят проверку SPF и DKIM, потому что отправляются с незащищенного почтового сервера. Это повод либо настроить защиту, либо перестать использовать этот сервер

Quarantine

Письмо, которое не прошло проверку SPF и DKIM, уходит в папку «спам». При этом не теряются легитимные письма, которые неверно настроили. Их можно отследить и исправить.

Например, интернет-магазин настроил SPF и DKIM для автоматических и массовых рассылок об акциях и товарах. Они включают DMARC в режиме quarantine, чтобы усилить защиту, но пока не блокировать письма. Через неделю выясняется, что письма с уведомлением о доставке начали попадать в спам. Команда замечает, что эти письма отправляет сторонний подрядчик — служба доставки, с которой они интегрированы. У нее свой почтовый сервис, который не добавлен в SPF и не помечает письма через DKIM. В итоге письма не потерялись, проблему нашли, и логистическая компания обновила настройки для рассылок.

Например, интернет-магазин настроил SPF и DKIM для автоматических и массовых рассылок об акциях и товарах. Они включают DMARC в режиме quarantine, чтобы усилить защиту, но пока не блокировать письма. Через неделю выясняется, что письма с уведомлением о доставке начали попадать в спам. Команда замечает, что эти письма отправляет сторонний подрядчик — служба доставки, с которой они интегрированы. У нее свой почтовый сервис, который не добавлен в SPF и не помечает письма через DKIM. В итоге письма не потерялись, проблему нашли, и логистическая компания обновила настройки для рассылок.

Reject

Письма с ошибками в SPF или DKIM не доставляются. Подходит компаниям, которые хотят максимально защититься от спуфинга, проверили все почтовые настройки и уверены, что важные письма не затеряются из-за жесткой фильтрации.

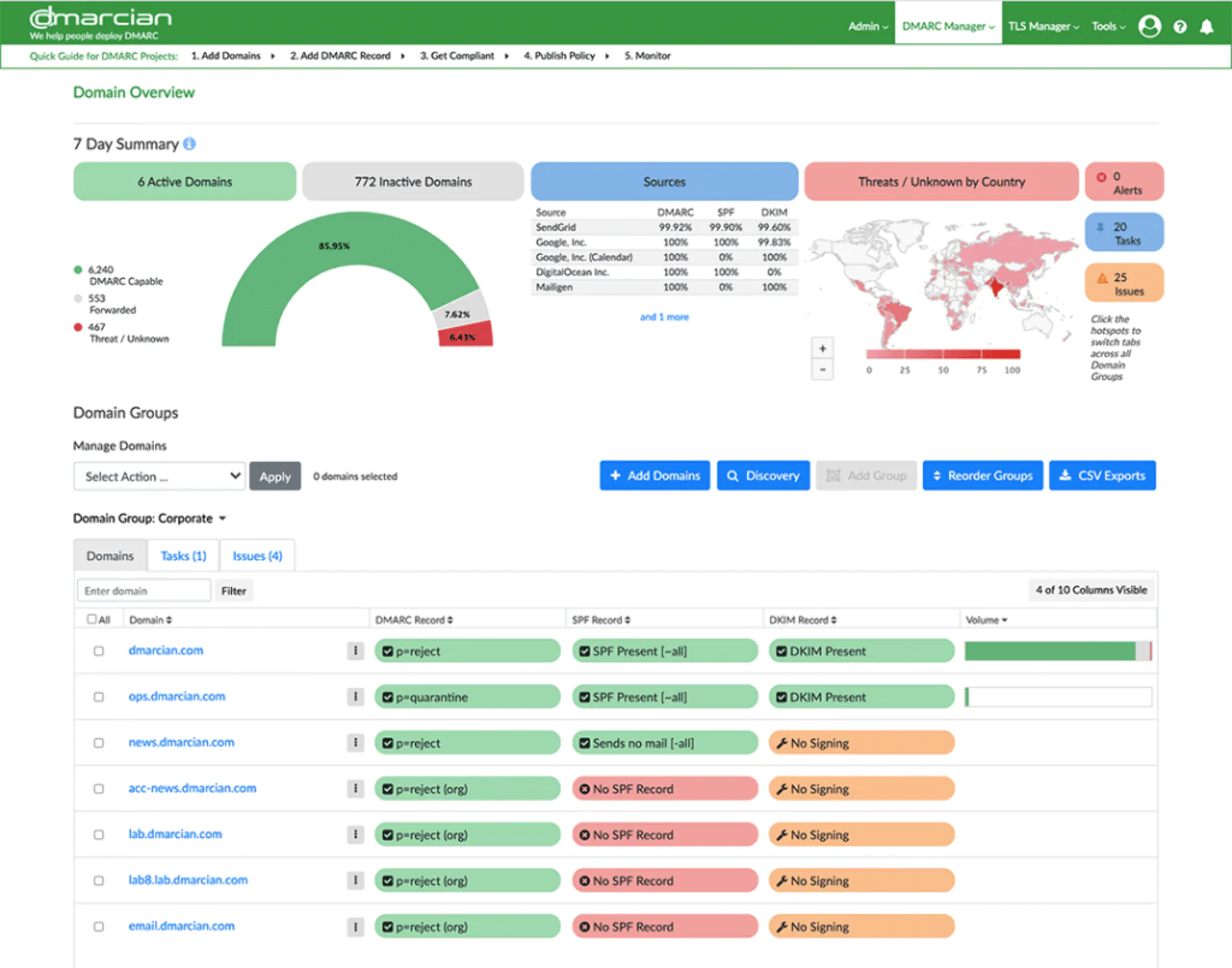

DMARC-отчеты о рассылках приходят в виде XML-файлов на почту, которую указали в DNS-записи. Такой формат человеку читать сложно, поэтому компании либо автоматизируют аналитику по спуфингу, либо используют сторонние сервисы вроде Dmarcian.

DMARC-отчеты о рассылках приходят в виде XML-файлов на почту, которую указали в DNS-записи. Такой формат человеку читать сложно, поэтому компании либо автоматизируют аналитику по спуфингу, либо используют сторонние сервисы вроде Dmarcian.

Пример дашборда с отчетом DMARK в сервисе Dmarcian: видно, с каких доменов отправляли письма и как их обработали

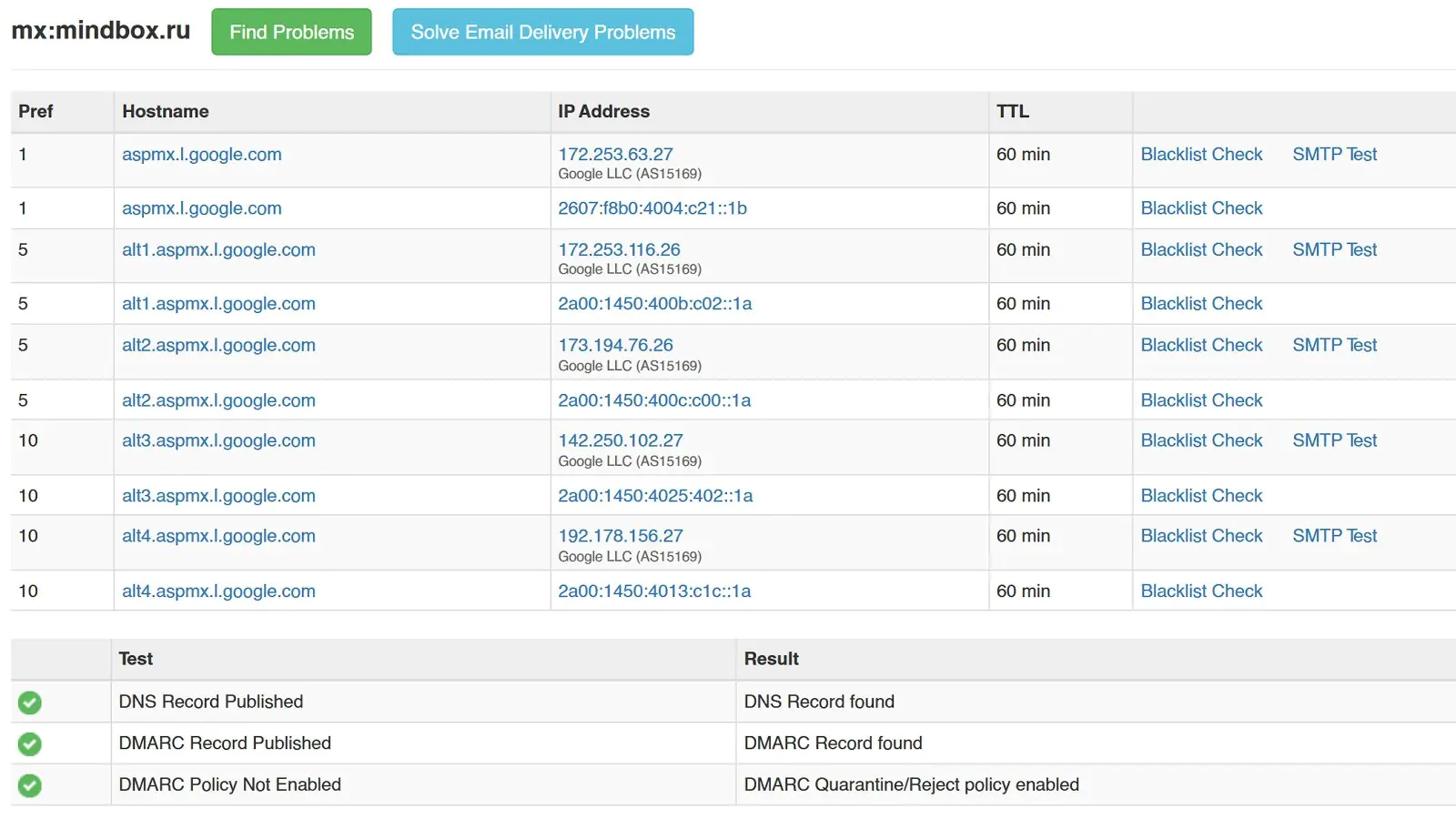

Чтобы проверить, настроена ли политика DMARC и какие уязвимости могут быть у email-канала, подойдут сервисы mxtoolbox.com или dmarcian.com. Достаточно ввести домен — проверка запустится автоматически.

Домен mindbox прошел проверку на сайте mxtoolbox.com

Кроме технических настроек можно завести разные адреса для отправки писем. Например, для транзакционных рассылок использовать service@notify.yourcompany.ru, а для маркетинговых — с promo@news.yourcompany.ru. Это поможет быстро блокировать только нужный канал в случае атаки.

При настройке рассылок через Mindbox мы сразу обсуждаем с клиентом базовые меры защиты: SPF, DKIM и DMARC. Эти настройки — обязательное условие. Без них возможны проблемы с доставкой и риск спуфинга. SPF мы настраиваем на стороне платформы — клиенту ничего делать не нужно. А DKIM и DMARC подключает сам клиент, но мы даем пошаговые инструкции и помогаем на каждом этапе.

Что делать, если спуфинг все-таки произошел

- Зафиксировать факт атаки. Для этого надо сохранить все технические детали: заголовки писем, IP-адреса отправителей, скриншоты писем, подозрительные домены, логи на стороне отправки (если доступно). Это понадобится и для расследования, и для обращения к хостингам, регистраторам и правоохранителям.

- Уведомить ответственных:

- специалистов по информационной безопасности;

- PR и маркетинг — они будут готовить сообщения для клиентов и партнеров;

- юристов — особенно если задеты персональные данные;

- руководству — чтобы оно не узнало об атаке из новостей.

- Рассказать об атаке клиентам и партнерам в email-рассылке, посте в соцсетях либо разместить на сайте баннер или попап. Спокойное и своевременное сообщение об инциденте не решит проблему, но поможет сохранить доверие и показать, что ситуация под контролем. Не нужно вдаваться в технические детали. Главное — объяснить суть, назвать факты и дать инструкции, если нужно. Например:

«Мы зафиксировали попытку рассылки поддельных писем от нашего имени. Ваши данные в безопасности. Уже разбираемся в ситуации и усиливаем защиту. Если вы получили подозрительное письмо — не переходите по ссылкам и напишите нам».

- Проверить технические настройки. Письма могли дойти до адресатов, если SPF, DKIM и DMARC не включены или настроены некорректно. Например:

- SPF — указаны не все сервисы, которые шлют письма от имени компании;

- DKIM — рассылки не подписываются;

- DMARC — не включена или работает в режиме quarantine, а должна в reject.

- Направить жалобы и обращения. Если злоумышленники использовали поддельный домен или сайт, определить, на каком домене он размещен и пожаловаться хостинг-провайдеру и регистратору домена. Если подключали фейковые аккаунты в соцсетях или мессенджерах, пожаловаться на них в интерфейсе сервиса и связаться с поддержкой.

Спуфинг может затронуть персональные данные. Например, в поддельных письмах упоминались клиенты или сотрудникам пришли угрозы. В этом случае стоит подключить юристов и составить официальное заявление с доказательствами инцидента. Его можно направить в правоохранительные органы или в регуляторы — например, в Роскомнадзор.

Когда спуфинг уже зафиксировали и остановили, важно проанализировать ситуацию, чтобы снизить риск повторения атаки.

Проведите внутреннюю ретроспективу: как вы узнали об атаке, как отреагировали, что сработало, а что нет. Обновите техническую документацию — особенно то, что касается ролей и ответственности при подобных инцидентах.

Если в компании есть маркетинг, поддержка, PR или внешние подрядчики, проведите для них короткое обучение: как могут выглядеть поддельные письма и куда о них сразу сообщать.

В открытых каналах — на сайте, в соцсетях и рассылках — расскажите, какие меры вы приняли. Такие сообщения помогают восстановить доверие аудитории.